Cyber Resilience Act (CRA)

Cyber Resilience Act Produkt-Check

Sie wissen nicht, ob Ihr embedded Produkt konform zur CRA ist? Finden Sie es in nur zwei Wochen raus.

CRA für Embedded Systeme

Mit dem Cyber Resilience Act (CRA) schafft die EU erstmals einheitliche, verbindliche Cybersicherheitsvorgaben für digitale Produkte und Software. Was auf den ersten Blick nach regulatorischem Aufwand aussieht, ist in Wahrheit ein entscheidender Schritt hin zu mehr Vertrauen, Qualität und Wettbewerbsfähigkeit, besonders für innovative Unternehmen.

Die CRA betrifft alle Produkte mit digitalen Elementen, die in der EU vermarktet werden, von vernetzten Geräten über Software, bis hin zu eingebetteten Systemen in industriellen Anwendungen. Unternehmen, die solche Produkte entwickeln oder vertreiben, müssen künftig nachweisen, dass ihre Produkte grundlegenden Sicherheitsanforderungen entsprechen. Das reicht von sicheren Standardeinstellungen („secure by default“) über ein aktives Schwachstellenmanagement bis hin zu sicheren Updateprozessen über den gesamten Produktlebenszyklus hinweg.

Die wichtigsten Punkte sind:

-

Sicherheitsaspekte müssen von Anfang an in Produktentwicklung und Design berücksichtigt werden („security by design“).

-

Hersteller sind während des gesamten Produktlebenszyklus für Konformität zuständig

-

Es braucht klare Prozesse zur Erkennung, Meldung und Behebung von Sicherheitslücken

Die Herausforderung:

Gerade kleinere Unternehmen verfügen oft nicht über eigene Security-Teams oder Erfahrung mit regulatorischen Vorgaben. Doch wer die CRA ignoriert, riskiert nicht nur Bußgelder, sondern auch den Marktzugang in der EU. Sicherheitsanforderungen „nachträglich einbauen“ ist aufwendig, teuer und vermeidbar.

Die Chance:

Frühzeitige CRA-Compliance zeigt Kunden, dass Ihr Unternehmen verantwortungsvoll, zukunftssicher und marktfähig arbeitet. Sie stärkt das Vertrauen in Ihr Produkt, besonders in sicherheitskritischen Branchen wie Medizintechnik, Industrie oder vernetzte Infrastruktur.

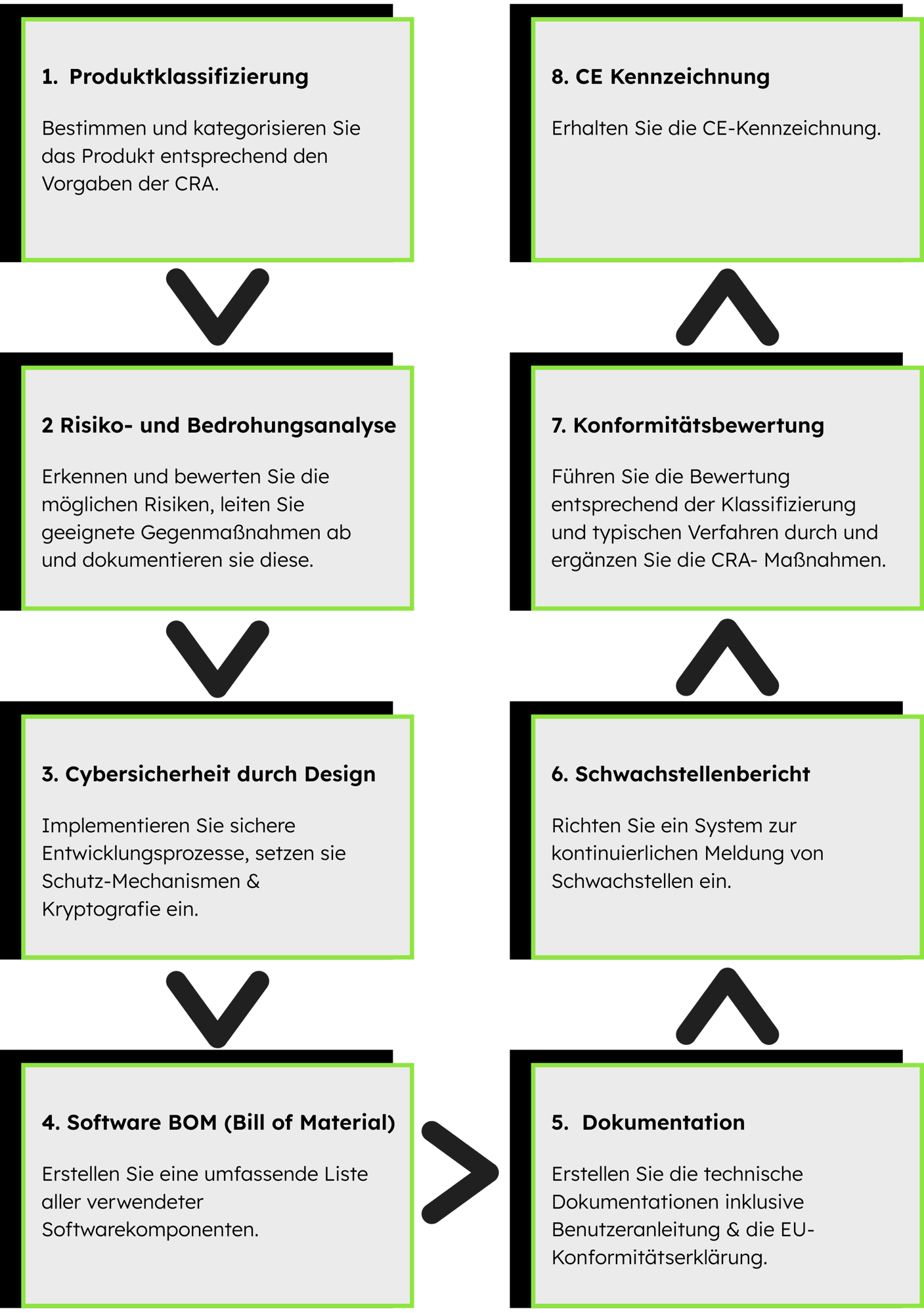

Acht Schritte zur CRA Konformität

Unsere CRA Services

1

Beratung und Analyse

- Einführungsworkshop CRA

- CRA-Beratung für embedded Produkte und Systeme

- Produktklassifizierung nach CRA

- Bedrohungsanalyse und Risikobewertung

- Gap-Analyse

2

Konzept und Architektur

- Definition von Sicherheitsanforderungen auf Grundlage der Bedrohungsanalyse, Risikobewertung und Gap-Analyse

- Entwicklung von Sicherheitskonzepten und -architekturen

3

Entwicklung & Implementierung

- Absicherung von embedded Produkten und Systemen

- Integration und Konfiguration von Sicherheitsmechanismen

- Sicheres Booten

- Sicheres Life Cycle Management

- Sicherer Schlüsselaustausch

- Sichere Kommunikation

- Sichere Updates

4

Dokumentation

- Unterstützung bei der Erstellung der Software-Stückliste

- Unterstützung bei der Erstellung der technischen Dokumentation und der Informationen und Anleitung für den Nutzer

- Unterstützung bei der Erstellung von Unterlagen für die Konformitätsbewertung

5

Testen

- Entwicklung von Testkonzepten

- Prüfung von implementierten Sicherheitsmechanismen und -funktionen

Warum KiviCore?

Die Mitarbeiter von KiviCore verfügen über jahrzehntelange Erfahrung im Bereich ASIC- und FPGA-Design, sowie in der Entwicklung eingebetteter Software. Wir wissen, wie embedded Systeme vom Cyber Resilience Act betroffen sind, welche technischen Maßnahmen ergriffen werden müssen, und wie man sie umsetzt. Wir sind sowohl in klassischen Kryptoalgorithmen als auch in modernsten kryptografischen Technologien, einschließlich Post-Quantum Cryptography (PQC), versiert und können Ihnen dabei helfen, solche Funktionen in Ihr System zu implementieren.

Dank erfahrener Experten und schlanker Unternehmensstrukturen können wir unsere Expertise schnell, flexibel und zu einem fairen Preis anbieten.

Wir erkennen die Schwachstellen nicht nur, sondern beheben sie auch. Mit fundierter Erfahrung im Hardware/Software-Co-Design unterstützen wir Sie bei allen Design-Anpassungen und Implementierungen, die durch die CRA-Anforderungen notwendig werden.

Frequently Asked Questions

Der Geltungsbereich der CRA bezieht sich auf Produkte mit digitalen Elementen. Was genau ist das?

Produkte mit digitalen Elementen sind definiert als Produkte, die mit einem anderen Gerät oder einem Netzwerk verbunden werden können und umfassen sowohl Hardwareprodukte, als auch reine Softwareprodukte. Beispiele für digitale Produkte sind Software wie Firmware, Endgeräte wie Sensoren oder Komponenten wie Prozessoren, FPGAs und ASICs.

Gibt es Produkte, die nicht von der CRA betroffen sind?

Ja, einige wenige Produkte sind von der CRA ausgenommen. Die CRA gilt nicht für Produkte, die bereits spezifischen Cybersicherheitsanforderungen gemäß anderen EU-Vorschriften unterliegen.

Dazu gehören unter anderem:

- Medizinprodukte

- Fahrzeuge

- Produkte der Luft- und Raumfahrt und Verteidigungsindustrie

Wer muss die CRA einhalten?

Die CRA gilt für alle Unternehmen, die Produkte mit digitalen Elementen in der EU herstellen, importieren oder vertreiben.

Wie ist der Zeitplan für die Umsetzung der CRA?

Die CRA wurde am 10. Oktober 2024 vom Rat der EU-Innenminister verabschiedet und wird aufgrund ihres Verordnungsstatus unmittelbar verbindliches Recht. Hersteller und Betreiber haben bis November 2027 Zeit, um sicherzustellen, dass ihre neu eingeführten Produkte den Anforderungen der CRA entsprechen.

Was sind die Folgen einer Nichteinhaltung der CRA?

Die Nichteinhaltung kann zu hohen Geldstrafen von bis zu 15 Millionen Euro oder 2,5 % des weltweiten Jahresumsatzes führen, je nachdem, welcher Betrag höher ist.